一般黑客会通过各种系统漏洞或恶意程序,搭配许多技术和工具进行网站攻击。这些网络攻击种类繁多,防不胜防。如果你想保护网站的安全,应该要了解这些常见攻击手法,并使用正确的方法进行防范,这样才能识别漏洞并避免网站被攻击。

一、跨站脚本

跨站脚本 (XSS) 是一种攻击类型,攻击者会将恶意代码注入到网页,只要有用户访问该页面就会执行这些恶意代码。XSS攻击是严重的安全威胁,因为它们可用于窃取敏感信息、执行欺诈活动,甚至控制用户的浏览器。

XSS攻击主要有两种类型:反射型和持久型。

1、反射型XSS攻击:反射型跨站脚本漏洞是比较普遍的类型,用户访问服务器-跨站链接-返回跨站代码。

2、持续的XSS攻击:当恶意代码被注入页面然后存储在服务器上,每次用户访问页面时都会执行。

有几种不同的方法可以防止XSS攻击。首先,你可以使用Web应用程序防火墙(WAF) 过滤掉恶意代码。另一种是使用输入验证,这意味着在服务器处理恶意代码之前检查用户输入的代码。使用标准输入验证机制,验证所有输入数据的长度、类型、语法以及业务规则。

最后,你可以对所有输出数据进行适当的编码,将特殊字符替换掉,以防止任何已成功注入的脚本在浏览器端运行。通过采取这些处理方法,可以帮助保护你的网站免受XSS攻击和其他基于注入的攻击。

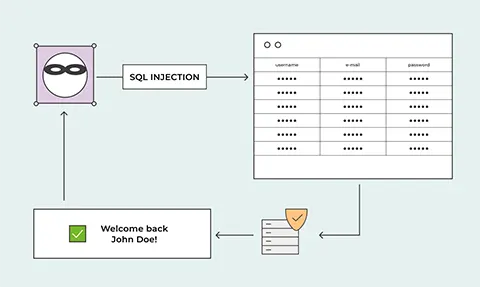

二、SQL注入

SQL注入是一种代码注入技术,它利用网站程序中的安全漏洞。主要形成的原因是在数据交互中,前端的数据传入到后台处理时,没有做严格的判断,导致其传入的“数据”拼接到SQL语句中后,被当作SQL语句的一部分执行。 从而导致数据库被篡改、删除,甚至提取整个服务器权限。

预防SQL注入大概有两种思路 ,一个是提升对输入內容的查验;另一个是应用参数化语句来传递客户输入的內容。具体有以下几种方法:

1、严格区分用户权限

在权限设计中,针对普通用户,没有必要给予数据库的创建、删除等管理权限。这样即便在用户输入的SQL语句种含有内嵌式的恶意程序,因为其权限的限定,也不可能执行。所以程序在权限设计时,最好把管理员与用户区别起来。这样能够最大限度的降低注入式攻击对数据库产生的损害。

2、强制参数化语句

在设计数据库时,如果用户输入的数据并不直接内嵌到SQL语句中,而通过参数来进行传输的话,那么就可以合理的预防SQL注入式攻击。运用这种方法能够避免绝大多数的SQL注入攻击。遗憾的是,如今适用参数化语句的数据库引擎并不多,但是数据库工程师在开发时要尽可能选用参数化设计语句。

3、检验用户输入的信息

在SQL Server数据库中,有比较多的输入內容检验工具,能够协助管理人员来应对SQL注入式攻击:

● 检测字符串的內容,只接纳需要的值。

● 拒绝包括二进制、转义序列和注释內容,这有利于预防脚本注入。

● 检测输入内容的大小和数据类型,强制执行适度的限定与变换,这有利于避免缓冲区溢出。

4、利用专业的漏洞扫描工具

通过专业的网站漏洞扫描工具,能够协助管理人员来寻找有可能被SQL注入攻击的点。凭借专用工具,我们可以快速发现SQL注入的漏洞,并采用积极主动的对策来预防SQL注入式攻击。

三、DDoS攻击

DDoS攻击又称分散式阻断服务攻击,这是一种常见的网站攻击手法,旨在通过大量请求使系统过载,使其无法正常运行。也就是在短时间内发动大规模的访问请求,借此耗尽服务器资源和带宽,造成服务器瘫痪。黑客可以通过被恶意植入代码的网站,让这些用户向目标网站发送大量请求,导致目标网站不堪负荷而中断服务。

预防DDoS攻击或处理方法:

1、购买高防服务器,通过硬防或软防帮助网站拒绝服务攻击。

2、使用高防IP,将攻击流量引流到高防IP,从而保护真正的IP不被暴露,确保源站的稳定。

3、采用高防CDN,通过内容分离数据流量进行防御。

4、配置Web应用程序防火墙(WAF),防御常见攻击,保障网站安全。

四、CC攻击

CC攻击英文全称为Challenge Collapsar,是DDoS攻击的一种,前者攻击的对象是IP,而CC攻击的是网页。其原理就是,攻击者利用多个主机,模拟用户发送大量的数据操作给网页,制造大量的后台数据库查询动作,让CPU长时间处于100%忙碌状态,永远有处理不完的连接,造成资源消耗,服务器宕机。CC攻击的IP是真实的、分散的,也都是正常的数据包,有效难以拒绝访问。

通常防止CC攻击的方法有几种,比如:购买Web应用防火墙(Web Application Firewall,简称WAF);生成纯静态网页;防止用户频繁刷新页面等。

最简单的方法就是购买CDN来分散攻击流量,节省站点服务器的压力以及节点压力,从而有效防止CC攻击。当然如果攻击流量太大造成节点不能正常服务,CDN可能会封禁加速域名。另一个方法购买高防CDN,可以自动识别恶意攻击流量,对这些虚假流量进行智能清洗,将正常访客流量回源到源服务器IP上,保障源服务器的正常稳定运行。

五、密码暴力破解

这是使用的软件每秒尝试大量密码组合,直到猜测到正确密码为止。因此,如果你的密码规则很简单,这类工具只要几秒就能破解密码。然而,破解复杂密码则需要几年的时间。有几种常见的基于密码的攻击。 以下是一些最常见的:

1、蛮力攻击:这是攻击者尝试大量可能的密码直到找到正确的密码。我们可以通过使用强密码和限制登录尝试失败的次数来防止。

2、字典攻击:这是攻击者使用常用单词和密码列表来尝试猜测正确的密码。我们可以通过使用不常用的强密码来防止。

预防密码被暴力破解的最佳方法之一是制定强密码策略,并定期更改密码。另外,你可以实施双重身份验证 (2FA) 在允许访问帐户之前验证额外的信息。

![[详细方法] 特朗普币 TRUMP Meme Coin 怎么购买?](https://www.krseo.com/zb_users/upload/2025/01/202501211737391469108047.webp)

还木有评论哦,快来抢沙发吧~